Übersetzt aus dem englischen von Jameson Lopp Rise of the Cypherpunks

Obwohl viele Innovationen im Bereich der Kryptowährungen neu sind, basieren sie auf jahrzehntelanger Arbeit, die zu diesem Punkt geführt hat. Indem wir die Geschichte verfolgen, können wir die Motivationen hinter der Bewegung verstehen, die Bitcoin hervorgebracht hat, und ihre Vision für die Zukunft teilen.

Vor den 1970er Jahren wurde Kryptographie hauptsächlich im Geheimen von Militär- oder Spionagebehörden praktiziert. Aber das änderte sich, als zwei Veröffentlichungen es öffentlich machten: die US-Regierungspublikation des Data Encryption Standard und die erste öffentlich zugängliche Arbeit zur Public-Key-Kryptographie „New Directions in Cryptography“ von Dr. Whitfield Diffie und Dr. Martin Hellman.

In den 1980er Jahren schrieb Dr. David Chaum ausführlich über Themen wie anonymes digitales Bargeld und pseudonyme Reputationssysteme, die er in seinem Papier „Security without Identification: Transaction Systems to Make Big Brother Obsolete“ beschrieb.

In den nächsten Jahren kristallisierten sich diese Ideen zu einer Bewegung zusammen.

Ende 1992 gründeten Eric Hughes, Timothy C. May und John Gilmore eine kleine Gruppe, die sich monatlich in Gilmore’s Unternehmen Cygnus Solutions in der San Francisco Bay Area traf. Die Gruppe wurde humorvoll als „Cypherpunks“ bezeichnet, abgeleitet von „Cipher“ und „Cyberpunk“.

Die Cypherpunks-Mailingliste wurde zur gleichen Zeit gebildet, und nur wenige Monate später veröffentlichte Eric Hughes „A Cypherpunk’s Manifesto„. Er schrieb:

Privatsphäre ist in der elektronischen Zeit notwendig für eine offene Gesellschaft. Privatsphäre ist nicht Geheimhaltung. Eine private Angelegenheit ist etwas, das man nicht möchte, dass die ganze Welt es weiß, aber eine geheime Angelegenheit ist etwas, das man nicht möchte, dass irgendjemand es weiß. Privatsphäre ist die Möglichkeit, sich selektiv der Welt zu offenbaren.

Eric Hughes

Das ist alles gut und schön, mag man denken, aber ich bin kein Cypherpunk, ich tue nichts Falsches; ich habe nichts zu verbergen. Wie Bruce Schneier festgestellt hat, geht das Argument „nichts zu verbergen“ von einer fehlerhaften Prämisse aus, dass Privatsphäre das Verbergen von Fehlverhalten bedeutet.

Zum Beispiel haben Sie wahrscheinlich Vorhänge an Ihren Fenstern, damit niemand in Ihr Haus sehen kann. Das liegt nicht daran, dass Sie illegale oder unmoralische Aktivitäten durchführen, sondern einfach, weil Sie sich keine Sorgen über die potenziellen Kosten machen möchten, sich der Außenwelt zu offenbaren.

Wenn du das hier liest, hast du direkt von den Bemühungen der Cypherpunks profitiert.

Einige bemerkenswerte Cypherpunks und ihre Leistungen:

- Jacob Appelbaum: Tor-Entwickler

- Julian Assange: Gründer von WikiLeaks

- Dr. Adam Back: Erfinder von Hashcash, Mitgründer von Blockstream

- Bram Cohen: Schöpfer von BitTorrent

- Hal Finney: Hauptautor von PGP 2.0, Erfinder von Reusable Proof of Work

- Tim Hudson: Mitautor von SSLeay, dem Vorläufer von OpenSSL

- Paul Kocher: Mitautor von SSL 3.0

- Moxie Marlinspike: Gründer von Open Whisper Systems (Entwickler von Signal)

- Steven Schear: Schöpfer des Konzepts des „Warrant Canary“

- Bruce Schneier: Bekannter Sicherheitsautor

- Zooko Wilcox-O’Hearn: DigiCash-Entwickler, Gründer von Zcash

- Philip Zimmermann: Schöpfer von PGP 1.0

Die 1990er Jahre

In diesem Jahrzehnt begannen die Crypto Wars, in denen die US-Regierung versuchte, die Verbreitung starker kommerzieller Verschlüsselung zu unterdrücken.

Da der Markt für Kryptographie bis zu diesem Zeitpunkt fast ausschließlich militärisch war, wurde die Verschlüsselungstechnologie als Gegenstand der Kategorie XIII in die US-Munitionsliste aufgenommen, die strenge Vorschriften zur Verhinderung ihres „Exports“ hatte.

Dies begrenzte die „exportkompatible“ SSL-Schlüssellänge auf 40 Bits, die mit einem einzigen PC in wenigen Tagen gebrochen werden konnte.

Rechtliche Herausforderungen durch Bürgerrechts- und Datenschutzaktivisten, die weit verbreitete Verfügbarkeit von Verschlüsselungssoftware außerhalb der USA und ein erfolgreicher Angriff von Matt Blaze gegen die vorgeschlagene Regierungstür, den Clipper Chip, führten dazu, dass die Regierung zurücksteckte.

Im Jahr 1997 schuf Dr. Adam Back Hashcash, das als Anti-Spam-Mechanismus konzipiert wurde und im Wesentlichen eine (zeitliche und rechnerische) Kostenkomponente für das Senden von E-Mails hinzufügen würde, um Spam unwirtschaftlich zu machen.

Er stellte sich vor, dass Hashcash einfacher für Menschen zu nutzen sein würde als Chaums Digicash, da kein Konto erstellt werden musste. Hashcash hatte sogar einige Schutzmaßnahmen gegen „double spending“.

Später im Jahr 1998 veröffentlichte Wei Dai einen Vorschlag für „b-money“, eine praktische Möglichkeit, vertragliche Vereinbarungen zwischen anonymen Akteuren durchzusetzen. Er beschrieb zwei interessante Konzepte, die bekannt vorkommen sollten. Erstens ein Protokoll, bei dem jeder Teilnehmer eine separate Datenbank darüber führt, wie viel Geld dem Benutzer gehört. Zweitens eine Variante des ersten Systems, bei der die Konten darüber, wer wie viel Geld hat, von einer Teilmenge der Teilnehmer verwaltet werden, die durch das Aufs Spiel setzen ihres Geldes dazu angeregt werden, ehrlich zu bleiben.

Bitcoin nutzt das erste Konzept, während ziemlich viele andere Kryptowährungen eine Variante des zweiten Konzepts implementiert haben, die wir heute als Proof of Stake bezeichnen.

Die 2000er Jahre

Es ist klar, dass die Cypherpunks bereits seit Jahrzehnten auf der Arbeit der anderen aufbauen, experimentieren und die Rahmenbedingungen schaffen, die wir in den 1990er Jahren brauchten, aber ein Wendepunkt war die Schaffung von Cypherpunk-Geld in den 2000er Jahren.

Im Jahr 2004 schuf Hal Finney reusable proof of work (RPOW), das auf Backs Hashcash aufbaute. RPOWs waren einzigartige kryptografische Tokens, die nur einmal verwendet werden konnten, ähnlich wie ungenutzte Transaktionsausgänge in Bitcoin. Die Validierung und der Schutz gegen „double spending“ wurden jedoch immer noch von einem zentralen Server durchgeführt.

Nick Szabo veröffentlichte 2005 einen Vorschlag für „bit gold“ – ein digitales Sammlerstück, das auf Finneys RPOW-Vorschlag aufbaute. Szabo schlug jedoch keinen Mechanismus zur Begrenzung der Gesamteinheiten von Bit Gold vor, sondern stellte sich vor, dass Einheiten aufgrund der Menge an Rechenleistung, die für ihre Erstellung aufgewendet wurde, unterschiedlich bewertet würden.

Schließlich veröffentlichte Satoshi Nakamoto, ein Pseudonym für eine noch nicht identifizierte Person oder Gruppe von Personen, im Jahr 2008 das Bitcoin-Whitepaper und bezog sich dabei sowohl auf Hashcash als auch auf b-money. Tatsächlich schrieb Satoshi eine E-Mail an Wei Dai und erwähnte, dass er von Dr. Back über b-money erfahren hatte.

Satoshi widmete im Bitcoin-Whitepaper einen Abschnitt der Privatsphäre, der wie folgt lautet:

The traditional banking model achieves a level of privacy by limiting access to information to the parties involved and the trusted third party. The necessity to announce all transactions publicly precludes this method, but privacy can still be maintained by breaking the flow of information in another place: by keeping public keys anonymous. The public can see that someone is sending an amount to someone else, but without information linking the transaction to anyone. This is similar to the level of information released by stock exchanges, where the time and size of individual trades, the ‘tape’, is made public, but without telling who the parties were.

Das traditionelle Bankenmodell erreicht ein gewisses Maß an Privatsphäre, indem der Zugang zu Informationen auf die beteiligten Parteien und den vertrauenswürdigen Dritten beschränkt wird. Die Notwendigkeit, alle Transaktionen öffentlich bekannt zu geben, schließt diese Methode aus, aber die Privatsphäre kann dennoch gewahrt werden, indem der Informationsfluss an anderer Stelle unterbrochen wird: indem öffentliche Schlüssel anonym gehalten werden. Die Öffentlichkeit kann sehen, dass jemand einen Betrag an jemand anderen sendet, aber ohne Informationen, die die Transaktion mit einer bestimmten Person verknüpfen. Dies ähnelt dem Informationsniveau, das von Börsen freigegeben wird, wo die Zeit und Größe einzelner Trades, das sogenannte „Tape“, öffentlich zugänglich gemacht wird, aber ohne Angabe der beteiligten Parteien.

Satoshi Nakamoto löste eine Welle des Fortschritts aus, indem er ein funktionierendes System schuf, das von Menschen genutzt, erweitert und verzweigt werden konnte.

Bitcoin stärkte die gesamte Cypherpunk-Bewegung, indem es Organisationen wie WikiLeaks ermöglichte, über Bitcoin-Spenden weiterhin zu operieren, selbst nachdem das traditionelle Finanzsystem sie abgeschnitten hatte.

Der Kampf um die Privatsphäre

Jedoch scheinen in den letzten Jahren die Bedenken hinsichtlich der Privatsphäre im Bitcoin-Ökosystem in den Hintergrund gerückt zu sein.

Viele frühe Bitcoin-Nutzer gingen davon aus, dass das System ihnen vollständige Anonymität gewähren würde, aber verschiedene Strafverfolgungsbehörden haben aufgedeckt, dass sie in der Lage sind, Bitcoin-Nutzer während Ermittlungen zu deanonymisieren.

Das Open Bitcoin Privacy Project übernimmt nun einen Teil der Arbeit bei der Aufklärung von Nutzern über Datenschutz und empfiehlt bewährte Verfahren für Bitcoin-Dienste. Die Gruppe entwickelt ein Bedrohungsmodell für Angriffe auf die Privatsphäre von Bitcoin-Wallets.

Ihr Modell teilt Angreifer derzeit in mehrere Kategorien ein:

- Blockchain-Beobachter – verknüpfen verschiedene Transaktionen mit derselben Identität, indem sie Muster im Wertfluss beobachten.

- Netzwerkbeobachter – verknüpfen verschiedene Transaktionen und Adressen, indem sie die Aktivitäten im Peer-to-Peer-Netzwerk beobachten.

- Physische Gegner – versuchen, Daten auf einem Wallet-Gerät zu finden, um es zu manipulieren oder darauf Analyse durchzuführen.

- Transaktionsbeteiligte – erstellen Transaktionen, die ihnen helfen, Aktivitäten auf der Blockchain zu verfolgen und zu deanonymisieren.

- Wallet-Anbieter – können persönlich identifizierbare Informationen von Benutzern erfordern und dann deren Transaktionen beobachten.

Jonas Nick von Blockstream hat auch eine beträchtliche Menge an Forschung über Datenschutzbedenken für Bitcoin-Nutzer durchgeführt.

Er hat eine ausgezeichnete Präsentation, in der er eine Reihe von Datenschutzfehlern aufdeckt, von denen einige verheerend für SPV-Bitcoin-Clients sind.

Eine der größten Privatsphäreprobleme bei Bitcoin geht von Blockchain-Beobachtern aus – da jede Transaktion im Netzwerk dauerhaft öffentlich ist, kann jeder in der Gegenwart und Zukunft potenziell ein Gegner sein.

Deshalb gehört das Wiederverwenden einer Bitcoin-Adresse zu den ältesten empfohlenen Best Practices.

Sogar Satoshi erwähnte es im Bitcoin-Whitepaper:

As an additional firewall, a new key pair should be used for each transaction to keep them from being linked to a common owner. Some linking is still unavoidable with multi-input transactions, which necessarily reveal that their inputs were owned by the same owner. The risk is that if the owner of a key is revealed, linking could reveal other transactions that belonged to the same owner.

Als zusätzliche Firewall sollte für jede Transaktion ein neues Schlüsselpaar verwendet werden, um zu verhindern, dass sie einem gemeinsamen Eigentümer zugeordnet werden können. Einige Zuordnungen sind bei Multi-Input-Transaktionen immer noch unvermeidlich, da sie notwendigerweise offenbaren, dass ihre Inputs demselben Eigentümer gehörten. Das Risiko besteht darin, dass bei Enthüllung des Schlüsselinhabers auch andere Transaktionen offengelegt werden könnten, die demselben Eigentümer gehörten.

In den letzten Jahren wurden zahlreiche Systeme und Best Practices entwickelt, um die Privatsphäre von Bitcoin-Nutzern zu erhöhen. Dr. Pieter Wuille entwickelte BIP32, hierarchisch deterministische (HD) Wallets, die es Bitcoin-Wallets deutlich einfacher machen, Adressen zu verwalten.

Obwohl Privatsphäre nicht Wuilles primäres Ziel war, erleichtern HD-Wallets das Vermeiden von Adresswiederverwendung, da die Technologie leicht neue Adressen generieren kann, wenn Transaktionen in und aus dem Wallet fließen.

Elliptic Curve Diffie-Hellman-Merkle (ECDHM) Adressen sind Bitcoin-Adressschemata, die die Privatsphäre erhöhen. ECDHM-Adressen können öffentlich geteilt werden und werden von Sendern und Empfängern verwendet, um geheime traditionelle Bitcoin-Adressen abzuleiten, die Blockchain-Beobachter nicht vorhersagen können. Das Ergebnis ist, dass ECDHM-Adressen „wiederverwendet“ werden können, ohne den Verlust der Privatsphäre, der bei der Wiederverwendung traditioneller Bitcoin-Adressen normalerweise auftritt.

Einige Beispiele für ECDHM-Adressschemata sind Stealth-Adressen von Peter Todd, BIP47 wiederverwendbare Zahlungscodes von Justus Ranvier und BIP75 Out of Band Address Exchange von Justin Newton und anderen.

Bitcoin-Mixing ist eine aufwendigere Methode, mit der Benutzer ihre Privatsphäre erhöhen können. Das Konzept, Münzen mit anderen Teilnehmern zu mischen, ähnelt dem Konzept der von Dr. Chaum erfundenen „Misch-Netzwerke“.

Es wurden mehrere verschiedene Mixing-Algorithmen entwickelt:

CoinJoin – der ursprüngliche Vorschlag von Gregory Maxwell, Mitbegründer von Blockstream, für das Mischen von Coins. CoinJoin ermöglicht es den Benutzern im Wesentlichen, eine Transaktion mit vielen Inputs von mehreren Personen zu erstellen und dann die Coins an viele andere Outputs zu senden, die wieder an dieselben Personen zurückgezahlt werden. Auf diese Weise werden die Werte „gemischt“ und es wird schwierig zu erkennen, welche Inputs mit welchen Outputs zusammenhängen.

JoinMarket – Entwickelt von Entwickler Chris Belcher, ermöglicht JoinMarket Bitcoin-Besitzern, ihre Münzen über CoinJoin mit den Münzen anderer Benutzer gegen eine Gebühr zu mischen. Es verwendet eine Art Smart Contract, sodass Ihre privaten Schlüssel niemals Ihren Computer verlassen und das Risiko eines Verlusts verringert wird. Kurz gesagt ermöglicht JoinMarket eine Verbesserung der Privatsphäre von Bitcoin-Transaktionen zu geringen Gebühren in dezentraler Weise.

CoinShuffle – Ein dezentrales Mischprotokoll, das von einer Gruppe von Forschern an der Saarland-Universität in Deutschland entwickelt wurde. CoinShuffle verbessert CoinJoin. Es erfordert keinen vertrauenswürdigen Dritten, um die Mischtransaktionen zusammenzustellen, und erfordert daher keine zusätzlichen Mischgebühren.

CoinSwap – Ein weiteres Konzept, das von Maxwell entwickelt wurde. CoinSwap unterscheidet sich erheblich von CoinJoin, da es eine Reihe von vier Multisig-Transaktionen (zwei Treuhandzahlungen, zwei Treuhandfreigaben) verwendet, um Münzen zwischen zwei Parteien zu tauschen. Es ist wesentlich ineffizienter als CoinJoin, kann aber potenziell wesentlich mehr Privatsphäre bieten, indem es sogar den Austausch von Münzen zwischen verschiedenen Blockchains ermöglicht.

Während das Mischen gleichbedeutend mit „im Getümmel verstecken“ ist, ist die Menschenmenge oft nicht besonders groß. Das Mischen sollte als Bereitstellung von Verschleierung und nicht als vollständige Anonymität betrachtet werden, da es für gewöhnliche Beobachter schwierig macht, den Geldfluss zurückzuverfolgen, aber erfahrenere Beobachter möglicherweise immer noch in der Lage sind, die Mischtransaktionen zu entschlüsseln.

Kristov Atlas (Gründer des Open Bitcoin Privacy Project) veröffentlichte bereits 2014 seine Erkenntnisse zu Schwächen in unsachgemäß implementierten CoinJoin-Clients.

Atlas stellte fest, dass er selbst mit einem recht einfachen Analysetool in der Lage war, 69% der Eingaben und 53% der Ausgaben einer einzelnen CoinJoin-Transaktion zu gruppieren.

Es gibt sogar separate Kryptowährungen, die mit Datenschutz im Hinterkopf entwickelt wurden.

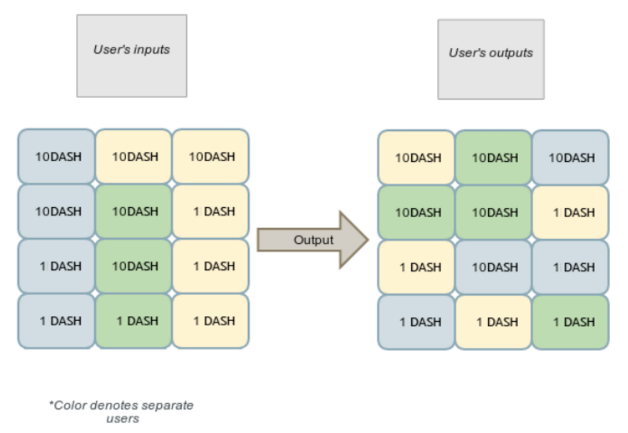

Ein Beispiel ist Dash, das von Evan Duffield und Daniel Diaz entworfen wurde und eine Funktion namens „Darksend“ hat – eine verbesserte Version von CoinJoin. Die beiden Hauptverbesserungen sind die verwendeten Wertbeträge und die Häufigkeit des Mischens.

Das Mischen von Dash verwendet gängige Nennwerte von 0,1 DASH, 1 DASH, 10 DASH und 100 DASH, um das Gruppieren von Eingaben und Ausgaben viel schwieriger zu machen. Bei jeder Mischsitzung geben die Benutzer dieselben Nennwerte als Eingabe und Ausgabe an.

Um die durch das Mischen gebotene Privatsphäre zu maximieren und Timing-Angriffe zu erschweren, führt Darksend automatisch in festgelegten Intervallen durch.

Eine weitere datenschutzorientierte Kryptowährung basiert nicht einmal auf Bitcoin. Das CryptoNote-Whitepaper wurde 2014 von Nicolas van Saberhagen veröffentlicht, und das Konzept wurde in mehreren Kryptowährungen wie Monero implementiert. Die wichtigsten Innovationen sind kryptografische Ring-Signaturen und einzigartige Einmal-Schlüssel.

Reguläre digitale Signaturen, wie sie bei Bitcoin verwendet werden, beinhalten ein einzelnes Schlüsselpaar – einen öffentlichen und einen privaten Schlüssel. Dies ermöglicht es dem Besitzer einer öffentlichen Adresse, nachzuweisen, dass er diese besitzt, indem er eine Ausgabe von Mitteln mit dem entsprechenden privaten Schlüssel signiert.

Ring Signaturen wurden erstmals 2001 von Dr. Adi Shamir und anderen vorgeschlagen, basierend auf dem Gruppen-Signaturschema, das 1991 von Dr. Chaum und Eugene van Heyst eingeführt wurde. Ring Signaturen umfassen eine Gruppe von Personen, die jeweils ihren eigenen privaten und öffentlichen Schlüssel besitzen.

Die „Aussage“, die durch eine Ring Signatur bewiesen wird, ist, dass der Unterzeichner einer bestimmten Nachricht Mitglied der Gruppe ist. Der Hauptunterschied zu gewöhnlichen digitalen Signaturschemata besteht darin, dass der Unterzeichner einen einzigen geheimen Schlüssel benötigt, aber ein Überprüfer nicht die genaue Identität des Unterzeichners feststellen kann.

Daher können Sie bei einer Ring-Signatur mit den öffentlichen Schlüsseln von Alice, Bob und Carol nur behaupten, dass einer dieser Individuen der Unterzeichner war, aber Sie werden nicht in der Lage sein, genau zu wissen, wem die Transaktion gehört. Dies bietet eine weitere Ebene der Verschleierung, die es für Beobachter der Blockchain schwieriger macht, die Eigentümerschaft von Zahlungen zu verfolgen, während sie durch das System fließen.

Interessanterweise wurden Ring Signaturen speziell im Kontext von Whistleblowing entwickelt, da sie das anonyme Ausplaudern von Geheimnissen ermöglichen, während sie gleichzeitig beweisen, dass die Quelle der Geheimnisse seriös ist (eine Person, die Teil einer bekannten Gruppe ist).

CryptoNote wurde auch entworfen, um die Risiken der Schlüssel-Wiederverwendung und der Rückverfolgung von Eingabe-auf-Ausgabe zu minimieren. Jede Adresse für eine Zahlung ist ein einzigartiger Einmal-Schlüssel, der aus den Daten des Absenders und des Empfängers abgeleitet wird. Sobald du eine Ring-Signatur in deiner Eingabe verwendest, wird mehr Unsicherheit hinzugefügt, um herauszufinden, welcher Ausgang gerade ausgegeben wurde.

Wenn ein Blockchain-Beobachter versucht, einen Graphen mit verwendeten Adressen zu zeichnen, indem er sie über die Transaktionen auf der Blockchain verbindet, wird es ein Baum sein, da keine Adresse zweimal verwendet wurde. Die Anzahl möglicher Graphen steigt exponentiell, wenn man mehr Transaktionen zum Graphen hinzufügt, da jede Ring-Signatur die Unklarheit darüber erzeugt, wie der Wert zwischen den Adressen floss.

Daher kann man nicht sicher sein, welche Adresse Geld an eine andere Adresse gesendet hat.

Je nach Größe des Rings, der für die Signierung verwendet wird, kann die Unklarheit für eine einzelne Transaktion von „eins von zwei“ bis „eins von 1.000“ variieren. Jede Transaktion erhöht die Entropie und schafft zusätzliche Schwierigkeiten für einen Blockchain-Beobachter.

Bevorstehende Cypherpunk-Innovationen Obwohl es noch viele Datenschutzbedenken für Kryptowährungsnutzer gibt, ist die Zukunft aufgrund der fortlaufenden Arbeit von Cypherpunks vielversprechend.

Der nächste Sprung nach vorne in Sachen Datenschutz wird die Verwendung von Zero-Knowledge-Proofs beinhalten, die erstmals 1985 vorgeschlagen wurden, um das Potenzial kryptografischer Protokolle zu erweitern.

Ursprünglich von Dr. Back im Jahr 2013 als „Bitcoins mit homomorphem Wert“ vorgeschlagen, arbeitet Maxwell an Confidential Transactions, die Zero-Knowledge-Range-Proofs verwenden, um die Erstellung von Bitcoin-Transaktionen zu ermöglichen, bei denen die Werte für alle außer den Transaktionsbeteiligten verborgen bleiben.

Dies ist an sich schon eine große Verbesserung, aber wenn man Confidential Transactions mit CoinJoin kombiniert, kann man einen Mixing-Service aufbauen, der alle Verbindungen zwischen Transaktionseingängen und -ausgängen trennt.

Als Maxwell Sidechain Elements beim San Francisco Bitcoin Devs-Meetup vorstellte, erinnere ich mich daran, dass er sagte: „Eines der größten Bedauern, das die Greise bei der IETF haben, ist, dass das Internet nicht mit Verschlüsselung als Standardmethode zum Übertragen von Daten gebaut wurde.“

Maxwell fühlt offensichtlich genauso wie bei der Privatsphäre in Bitcoin und wünscht sich, dass wir von Anfang an Confidential Transactions gehabt hätten. Wir haben bereits gesehen, dass Blockstream Confidential Transactions innerhalb der Liquid-Sidechain implementiert hat, um Transfers zwischen Börsen zu verschleiern.

Wir haben auch kürzlich gesehen, dass Maxwell die erste erfolgreiche zero-knowledge contingent payment im Bitcoin-Netzwerk durchgeführt hat. ZKCP ist ein Transaktionsprotokoll, das es einem Käufer ermöglicht, Informationen von einem Verkäufer in einem trustless Manner zu kaufen, der Bitcoin verwendet. Die gekauften Informationen werden nur übertragen, wenn die Zahlung erfolgt ist, und sie sind garantiert übertragen, wenn die Zahlung erfolgt ist. Der Käufer und der Verkäufer müssen einander nicht vertrauen oder sich auf eine Schiedsgerichtsbarkeit durch eine dritte Partei verlassen.

Der Punk in Cypherpunk

In den Jahrzehnten seit dem Aufbruch der Cypherpunks hat sich die Computertechnologie so weit fortentwickelt, dass Einzelpersonen und Gruppen miteinander in einer vollständig anonymen Weise kommunizieren und interagieren können.

Zwei Personen können Nachrichten austauschen, Geschäfte tätigen und elektronische Verträge verhandeln, ohne jemals den wahren Namen oder die rechtliche Identität des anderen zu kennen. Es ist nur natürlich, dass Regierungen versuchen werden, die Verbreitung dieser Technologie zu verlangsamen oder zu stoppen, unter Berufung auf nationale Sicherheitsbedenken, Nutzung der Technologie durch Kriminelle und Ängste vor gesellschaftlicher Zersplitterung.

If govt. can’t crack encryption, then people are walking around with a Swiss bank account in their pocket.

Obama https://t.co/PkZlq9sOl7 CNBC Now (@CNBCnow) March 11, 2016

Cypherpunks wissen, dass wir unsere Privatsphäre verteidigen müssen, wenn wir überhaupt welche haben wollen. Menschen haben ihre Privatsphäre seit Jahrhunderten mit Flüstern, Dunkelheit, Umschlägen, verschlossenen Türen, geheimen Handzeichen und Boten verteidigt.

Vor dem 20. Jahrhundert ermöglichte die Technologie keine starke Privatsphäre, aber sie ermöglichte auch keine erschwingliche Massenüberwachung.

Wir leben jetzt in einer Welt, in der Überwachung erwartet wird, aber Privatsphäre nicht, obwohl Technologien zur Verbesserung der Privatsphäre existieren. Wir haben eine Phase betreten, die viele als „Crypto Wars 2.0“ bezeichnen.

Obwohl die Cypherpunks aus den ersten Crypto Wars als Sieger hervorgegangen sind, können wir es uns nicht leisten, uns auf unseren Lorbeeren auszuruhen. Zooko hat in der Vergangenheit das Scheitern von Cypherpunk-Projekten erfahren und warnt davor, dass ein Scheitern immer noch möglich ist.

Dear fellow Bitcoiners: no, we cannot just rest assured that Bitcoin’s unique value prop outweighs all other considerations.

zooko (@zooko) January 6, 2016

Cypherpunks glauben, dass Datenschutz ein grundlegendes Menschenrecht ist, einschließlich Datenschutz vor Regierungen. Sie verstehen, dass die Schwächung der Sicherheit eines Systems aus irgendeinem Grund, einschließlich des Zugriffs durch „vertrauenswürdige Behörden“, das System für jeden, der es benutzt, unsicher macht.

Cypherpunks schreiben Code. Sie wissen, dass jemand Software schreiben muss, um die Privatsphäre zu verteidigen, und nehmen daher die Aufgabe auf sich. Sie veröffentlichen ihren Code, damit Mit-Cypherpunks davon lernen, ihn angreifen und verbessern können.

Ihr Code ist für jeden kostenlos zu verwenden. Cypherpunks kümmern sich nicht darum, ob Sie mit der von ihnen geschriebenen Software einverstanden sind. Sie wissen, dass Software nicht zerstört werden kann und dass weit verbreitete Systeme nicht abgeschaltet werden können.

Übersetzt aus dem englischen von Jameson Lopp Rise of the Cypherpunks